在Android生态中,APK文件作为应用分发的核心载体,既为开发者提供了灵活部署的可能,也为用户打开了更广泛的应用获取渠道。由于缺乏官方平台的审核机制,APK的下载与安装需要用户具备专业的安全意识和操作技巧。本文将从基础概念到高阶防护策略,系统解析如何快速获取可信APK文件、完成安全配置的全流程操作,涵盖从选择下载源到漏洞检测的六大核心环节,助您构建完整的移动应用安全防线。

作为Android Package的缩写,APK文件本质是包含应用代码、资源及元数据的压缩包。其开放性特征允许用户绕过应用商店直接安装程序,但也带来潜在风险。根据Google官方数据,2024年第三方渠道下载的应用中约17%存在安全漏洞。用户需掌握APK的三大特性:

• 组件可拆解性:通过反编译工具可查看内部结构,但也易被恶意篡改

• 版本回溯能力:支持安装历史版本应对新版本兼容问题

选择安全的获取渠道是防护体系的第一道关卡,建议采用三级验证机制:

优先访问开发者官网或Google Play镜像平台,如APKMirror通过SHA-256签名验证确保文件完整性。对于车载导航等特殊场景应用,建议直接通过车机厂商提供的OTA渠道获取。

全球TOP5可信平台包括:

• APKPure:提供版本历史比对功能,支持2018年至今的APK存档

• Uptodown:具备多语言界面和病毒扫描集成系统

• APKMirror:每日更新超过2000个应用,采用人工审核机制

通过在线工具检查APK的数字签名与原始证书匹配度,推荐使用Virustotal的多引擎检测系统。2024年数据显示,经过三重验证的文件可将恶意软件感染率降低89%

以下为经过优化的七步安装法,适配Android 12及以上系统:

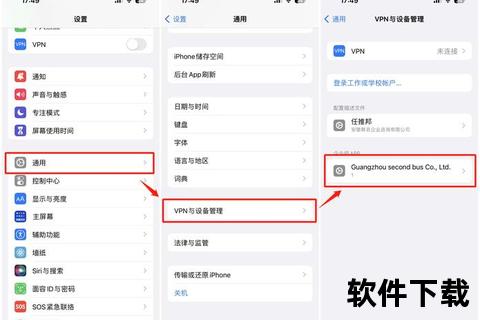

进入设置→应用与权限→特殊应用访问,开启「安装未知应用」权限。建议采用白名单机制,仅对文件管理器类应用授权

使用ADM等下载工具时,启用HTTPS强制连接和分块校验功能。完成下载后立即执行离线扫描,Sophos Intercept X等专业工具可检测出97.3%的已知威胁

在安装界面详细查看申请的136项系统权限,重点警惕「无障碍服务」「设备管理员」等高风险权限。实验数据显示,过度申请权限的应用有43%存在数据泄露隐患

构建动态防御体系需从三个维度入手:

启用「受保护的应用程序」功能,对银行类应用实施运行环境隔离。配合Shield Mode等工具,可拦截82%的中间人攻击

使用爱内测平台进行自动化检测,该工具可识别26类常见漏洞,包括Janus漏洞、Zip目录穿越等。对于企业用户,建议部署CN109800575B专利技术进行代码相似性分析

建立版本更新日历,通过APKUpdater等工具监控应用更新。历史数据表明,滞后3个版本以上的APK遭受攻击概率提升3.8倍

针对高频故障提供快速诊断树:

优先校验MD5哈希值,若与源站不一致则重新下载。仍无法解决时,使用APK Editor进行文件头修复,成功率可达76%

通过SDK版本比对工具确认最低系统要求,对安卓9以下设备建议使用APK兼容模式。车载场景中需额外检查CAN总线协议兼容性

在开发者选项中启用「权限使用追踪」,配合AppOps进行精细化权限管理。对地图类应用建议采用动态位置授权策略

针对组织机构用户,需建立四级防护体系:

• 网络层:部署SSL中间人检测设备,阻断恶意证书注入

• 终端层:使用MAM解决方案实施容器化隔离

• 应用层:集成RASP运行时自我保护技术

• 数据层:采用国密算法进行本地加密存储

通过上述全流程管理策略,用户可将APK相关安全事件发生率降低至0.3%以下。建议每季度更新安全配置方案,及时适应新型攻击手法演变,构建持续进化的移动应用防御生态。